- SEAL (криптографический алгоритм)

-

SEAL (англ. Software-optimized Encryption Algorithm, программно-оптимизированный алгоритм шифрования) — симметричный поточный алгоритм шифрования данных, оптимизированный для программной реализации.

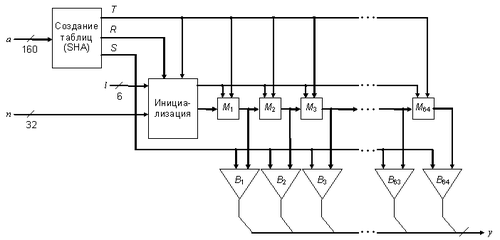

Разработан в IBM Филом Рогэвеем (англ.) (англ. Phil Rogaway) и Доном Копперсмитом (англ. Don Coppersmith) в 1993 году. Алгоритм оптимизирован и рекомендован для 32-битных процессоров. Для работы ему требуется кэш-память на несколько килобайт и восемь 32-битовых регистров. Cкорость шифрования — примерно 4 машинных такта на байт текста. Для кодирования и декодирования используется 160-битный ключ. Чтобы избежать нежелательной потери скорости по причине медленных операций обработки ключа, SEAL предварительно выполняет с ним несколько преобразований, получая в результате три таблицы определенного размера. Непосредственно для шифрования и расшифрования текста вместо самого ключа используются эти таблицы.

Алгоритм считается очень надёжным, очень быстрым[1] и защищён патентом США № 5454039[2] с декабря 1993 года.

Содержание

История

В 1991 году Ральф Меркл (англ. Ralph C. Merkle) описал рентабельность программно-ориентированных шифров. По его мнению, наиболее эффективными из них были Khufu, FEAL и RC4. Однако постоянно увеличивающиеся потребности клиентов в надежной криптографии требовали поиска новых и доработки старых решений.

Летом 1992 года началась разработка первой версии нового программно-оптимизированного алгоритма SEAL 1.0. Разработчики взяли основные идеи и принцип работы из блочного шифра Ральфа Меркла (англ. Ralph C. Merkle) Khufu, который показался им самым совершенным на тот момент. Они решили добиться лучших характеристик проекта (в основном скорости), сузив круг аппаратуры, на которой возможна его реализация. Выбор был сделан в пользу 32-битных машин минимум с восемью регистрами общего назначения и кэшем не менее 8 Кбайт. В марте 1993 года было принято решение создать блочный шифр, но структура из семейства псевдослучайных функций, разработанная к октябрю того же года, работала быстрее, что склонило разработчиков в к поточному шифрованию. Эта структура состояла из четырех регистров, каждый из которых изменял своего «соседа» в зависимости от таблицы, полученной из ключа. После некоторого количества таких модификаций значения регистров добавляются в ключевую последовательность, которая растет с каждой итерацией до тех пор, пока не достигнет определенной длины. При разработке почти все внимание уделялось внутреннему циклу алгоритма, так как процедуру инициализации регистров и метод генерации таблиц из ключа оказывали незначительное влияние на его защищенность. В окончательном виде проект SEAL 1.0 появился только в декабре 1993 года.

В 1996 году Helena Handschuh (англ.) и Henri Gilbert (англ.) описали атаки на упрощенную версию SEAL 1.0 и на сам SEAL 1.0. Им потребовалось

текстов, каждый длиной в четыре 32-битных слова, чтобы найти зависимость псевдослучайной функции от ключа. В результате, в следующих версиях алгоритма SEAL 3.0 и SEAL 2.0 были сделаны некоторые доработки и изменения. Например, в версии 1.0 каждая итерация с ключевой последовательностью завершалась модификацией только двух регистров, а в версии 3.0 — модифицировались все четыре. Еще SEAL 3.0 и SEAL 2.0 использовали для генерации таблиц алгоритм SHA-1 (англ. Secure Hash Algorithm-1) вместо первоначального SHA, что сделало их более устойчивыми к криптоанализу.

текстов, каждый длиной в четыре 32-битных слова, чтобы найти зависимость псевдослучайной функции от ключа. В результате, в следующих версиях алгоритма SEAL 3.0 и SEAL 2.0 были сделаны некоторые доработки и изменения. Например, в версии 1.0 каждая итерация с ключевой последовательностью завершалась модификацией только двух регистров, а в версии 3.0 — модифицировались все четыре. Еще SEAL 3.0 и SEAL 2.0 использовали для генерации таблиц алгоритм SHA-1 (англ. Secure Hash Algorithm-1) вместо первоначального SHA, что сделало их более устойчивыми к криптоанализу.Описание

При описании алгоритма используются следующие операции и обозначения:

- числа шестнадцатеричной системы счисления начинаются с символов «0x» и используют в записи кроме десятичных цифр символы «a», «b», «c», «d», «e» и «f», которые обозначают десятичные числа от 10 до 15 соответственно;

- под выражением Y

t следует понимать циклический сдвиг регистра Y вправо на t бит;

t следует понимать циклический сдвиг регистра Y вправо на t бит; - под выражением Y

t следует понимать циклический сдвиг регистра Y влево на t бит;

t следует понимать циклический сдвиг регистра Y влево на t бит; - операция X

Y означает побитовое логическое умножение (англ. AND) регистров X и Y;

Y означает побитовое логическое умножение (англ. AND) регистров X и Y; - операция X

Y означает побитовое логическое сложение (англ. OR) регистров X и Y;

Y означает побитовое логическое сложение (англ. OR) регистров X и Y; - операция X

Y означает побитовое сложение по модулю 2 (англ. XOR) регистров X и Y;

Y означает побитовое сложение по модулю 2 (англ. XOR) регистров X и Y; - под X

Y следует понимать конкатенацию (англ. Concatenation) регистров X и Y;

Y следует понимать конкатенацию (англ. Concatenation) регистров X и Y; - выражение odd (X) обозначает логическую функцию аргумента X, которая принимает значение ИСТИНА (англ. TRUE) только, если X — чётное число.

Создание таблиц шифрования из ключа

Чтобы избежать потери скорости шифрования на медленных операциях алгоритм использует три таблицы: R, S и T. Эти таблицы вычисляются с помощью процедуры из алгоритма SHA-1 и зависят только от ключа. Заполнение данных таблиц можно описать с помощью функции G, которая из 160-битной строки

и 32-битного числа

и 32-битного числа  возвращает 160-битное значение

возвращает 160-битное значение  .

.Введем следующие функции и переменные в зависимости от индекса

:

:- для

установим

установим  и

и

- для

установим

установим  и

и

- для

установим

установим  и

и

- для

установим

установим  и

и

Затем 160-битную строка

разбивается на пять 32-битных слов так, что

разбивается на пять 32-битных слов так, что

Также создается шестнадцать 32-битных слов

Затем выполняются финальные вычисления:

Введем функцию

где

где  для

для

Тогда таблицы:

![~T[i] = \Gamma_a(i),~~0 \le i < 512;](6cc99ecfcd1d9330a742db2f97893199.png)

![~S[j] = \Gamma_a(\mbox{0x}1000 + j),~~0 \le j < 256;](9d2ba844d811813adb0fe14048762611.png)

![~R[k] = \Gamma_a(\mbox{0x}2000 + k),~~0 \le k < 256.](d85fb64c2662fe9ae4e1678e628747c8.png)

Далее ключ

в алгоритме не используется.

в алгоритме не используется.Инициализация служебных регистров

Перед генерацией псевдослучайной функции нужно подготовить четыре 32-битовых служебных регистра (

,

,  ,

,  и

и  ) и четыре 32-битовых слова (

) и четыре 32-битовых слова ( ,

,  ,

,  и

и  ). Их значения определяются из таблиц

). Их значения определяются из таблиц  и

и  , 32-битового числа

, 32-битового числа  и некоторого числа

и некоторого числа  в следующей процедуре.

в следующей процедуре.

Создание псевдослучайной функции

Для шифрования текста необходимо создать псевдослучайную функцию.

![P \leftarrow A \And \mbox{0x}7fc;~~B \leftarrow B + T[P/4];~~A \leftarrow A \ggg 9;~~B \leftarrow B \oplus A;](63babd271e51d9fa6cf149628849e8f4.png)

![Q \leftarrow B \And \mbox{0x}7fc;~~C \leftarrow C \oplus T[Q/4];~~B \leftarrow B \ggg 9;~~C \leftarrow C + B;](cc124075e4252eb9aa866a62d41e9731.png)

![P \leftarrow (P + C) \And \mbox{0x}7fc;~~D \leftarrow D + T[P/4];~~C \leftarrow C \ggg 9;~~D \leftarrow D \oplus C;](2bbd8c9ec2ccd90269500cdae9564699.png)

![Q \leftarrow (Q + D) \And \mbox{0x}7fc;~~A \leftarrow A \oplus T[Q/4];~~D \leftarrow D \ggg 9;~~A \leftarrow A + D;](2555775c5e3dd1bb650cb9cbdcf3fef0.png)

![P \leftarrow (P + A) \And \mbox{0x}7fc;~~B \leftarrow B \oplus T[P/4];~~A \leftarrow A \ggg 9;](cf85adb7a2d686f6a1be139e34fa9562.png)

![Q \leftarrow (Q + B) \And \mbox{0x}7fc;~~C \leftarrow C + T[Q/4];~~B \leftarrow B \ggg 9;](93a876ae7ca04839ef9cca9c24a70323.png)

![P \leftarrow (P + C) \And \mbox{0x}7fc;~~D \leftarrow D \oplus T[P/4];~~C \leftarrow C \ggg 9;](ba1cf2a04858e8f01951d8a9804a0b1e.png)

![Q \leftarrow (Q + D) \And \mbox{0x}7fc;~~A \leftarrow A + T[Q/4];~~D \leftarrow D \ggg 9;](fbe626cf31bff605c1cd94f72d383f53.png)

![y \leftarrow y~\lVert~B + S[4i-4]~\lVert~C \oplus S[4i-3]~\lVert~D + S[4i-2]~\lVert~A \oplus S[4i-1];](c67e7e7d4149c3805f3fce7bec5d6e21.png)

Процесс шифрования состоит из большого числа итераций, каждая из которых завершается генерацией псевдослучайной функции. Количество пройденных итераций показывает счетчик l. Все они подразделяются на несколько этапов с похожими операциями. На каждом этапе старшие 9 битов одного из регистров (A, B, C или D) используются в качестве указателя, по которому из таблицы T выбирается значение. Это значение складывается арифметически или поразрядно по модулю 2 (XOR) со следующим регистром (снова один из A, B, C или D). Затем первый выбранный регистр преобразуется циклическим сдвигом вправо на 9 позиций. Далее либо значение второго регистра модифицируется сложением или XORом с содержимым первого (уже сдвинутым) и выполняется переход к следующему этапу, либо этот переход выполняется сразу. После 8 таких этапов значения A, B, C и D складываются (арифметически или XORом) с определенными словами из таблицы S и добавляются в ключевую последовательность y. Завершающий этап итерации заключается в прибавлении к регистрам дополнительных 32-битных значений (n1, n2 или n3, n4). Причем выбор конкретного значения зависит от четности номера данной итерации.Свойства и практическое применение

При разработке этого алгоритма главное внимание отводилось следующим свойствам и идеям:

- использование большой (примерно 2 Kбайта) таблицы T, получаемой из большого 160-битного ключа;

- чередование арифметических операций (сложение и побитовый XOR);

- использование внутреннего состояния системы, которое явно не проявляется в потоке данных (значения n1, n2, n3 и n4, которые изменяют регистры в конце каждой итерации);

- использование отличных друг от друга операций в зависимости от этапа итерации и ее номера.

Для шифрования и расшифрования каждого байта текста шифр SEAL требует около четырех машинных тактов. Он работает со скоростью примерно 58 Мбит/с на 32-битном процессоре с тактовой частотой 50 МГц и является одним из самых быстрых шифров.

Примечания

- ↑ P.Rogaway (англ.), D.Coppersmith A Software-Optimized Encryption Algorithm. — 1998.

- ↑ U.S. Patent 5 454 039 «Software-efficient pseudorandom function and the use thereof for encryption»

Источники

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — С. 446—448. — 816 с. — 3000 экз. — ISBN 5-89392-055-4

- P.Rogaway (англ.), D.Coppersmith A Software-Optimized Encryption Algorithm. — 1998.

- H.Handschuh (англ.), H.Gilbert (англ.)

-Cryptanalysis of the SEAL Encryption Algorithm. — 1997.

-Cryptanalysis of the SEAL Encryption Algorithm. — 1997.

Ссылки

- U.S. Patent 5 675 652 «Computer readable device implementing a software-efficient pseudorandom function encryption»

- Неофициальная реализация алгоритма SEAL 3.0 на языке C

- Неофициальная реализация алгоритма SEAL 3.0 на языке Delphi

Симметричные криптосистемы Поточный шифр Сеть Фейстеля ГОСТ 28147-89 • Blowfish • Camellia • CAST-128 • CAST-256 • CIPHERUNICORN-A • CIPHERUNICORN-E • CLEFIA • Cobra • DFC • DEAL • DES • DESX • EnRUPT • FEAL • FNAm2 • HPC • IDEA • KASUMI • Khufu • LOKI97 • MARS • NewDES • Raiden • RC5 • RC6 • RTEA • SEED • Sinople • TEA • Triple DES • Twofish • XTEA • XXTEA

SP-сеть Другие Категория:- Потоковые шифры

Wikimedia Foundation. 2010.

![A \leftarrow n \oplus R[4l];](24ed1b0abf9c92ffe2094e2c08081907.png)

![B \leftarrow (n \ggg 8) \oplus R[4l + 1];](d1bf0f38eac83a08873661773cdc8b31.png)

![C \leftarrow (n \ggg 16) \oplus R[4l + 2];](1f00101cf02a5e2247864506c44f39ff.png)

![D \leftarrow (n \ggg 24) \oplus R[4l + 3];](0d11de7ff4b3eb3314afd447f757dc8c.png)

![P \leftarrow A \And \mbox{0x}7fc;~~B \leftarrow B + T[P/4];~~A \leftarrow A \ggg 9;](89345a4cc685e3fe9a5baff605372931.png)

![P \leftarrow B \And \mbox{0x}7fc;~~C \leftarrow C + T[P/4];~~B \leftarrow B \ggg 9;](6c64a59c9b31599af2b2bca5779a6c63.png)

![P \leftarrow C \And \mbox{0x}7fc;~~D \leftarrow D + T[P/4];~~C \leftarrow C \ggg 9;](6816c297c40d7188053f9e2a41ca6690.png)

![P \leftarrow D \And \mbox{0x}7fc;~~A \leftarrow A + T[P/4];~~D \leftarrow D \ggg 9;](881a0a9139c4d6228ebd8a29eae62260.png)